7. Protocole TCP▲

7-1. TCP - Transmission Control Protocol▲

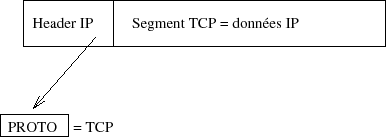

TCP est l'acronyme de 芦聽Transmission Control Protocol聽禄, il est d茅fini dans la RFC 793 [Postel 1981c]. Les donn茅es encapsul茅es dans un ent锚te TCP sont des 芦聽paquets TCP聽禄.

7-1-1. Caract茅ristiques de TCP▲

TCP est bien plus compliqu茅(57) qu'UDP examin茅 au chapitre pr茅c茅dent, il apporte en contrepartie des services beaucoup plus 茅labor茅s.

Cinq points principaux caract茅risent ce protocole聽:

- 1/ TCP contient un m茅canisme pour assurer le bon acheminement des donn茅es. Cette possibilit茅 est absolument indispensable d猫s lors que les applications doivent transmettre de gros volumes de donn茅es et de fa莽on fiable.

- Il faut pr茅ciser que les paquets de donn茅es sont acquitt茅s de bout en bout et non de point en point. D'une mani猫re g茅n茅rale le r茅seau assure l'acheminement et les extr茅mit茅s le contr么le (Dave Clark).

- 2/ Le protocole TCP permet l'茅tablissement d'un circuit virtuel entre les deux points qui 茅changent de l'information. On dit aussi que TCP fonctionne en mode connect茅 (par opposition 脿 UDP qui est en mode non connect茅 ou encore mode datagramme).

- Avant le transfert les 2 applications se mettent en relation avec leurs OS(58) respectifs, les informent de leurs d茅sirs d'茅tablir ou de recevoir une communication.

- Pratiquement, l'une des deux applications doit effectuer un appel que l'autre doit accepter.

- Les protocoles des 2 OS communiquent alors en s'envoyant des messages au travers du r茅seau pour v茅rifier que le transfert est possible (autoris茅) et que les deux applications sont pr锚tes pour leurs r么les.

- Une fois ces pr茅liminaires 茅tablis, les modules de protocole informent les applications respectives que la connexion est 茅tablie et que le transfert peut d茅buter.

- Durant le transfert, le dialogue entre les protocoles continue, pour v茅rifier le bon acheminement des donn茅es.

Conceptuellement, pour 茅tablir une connexion -- un circuit virtuel -- il faut avoir r茅uni les 茅l茅ments du quintuplet聽:

- le protocole聽: c'est TCP, mais il y pourrait y avoir d'autres transports qui assurent le m锚me service...

- IP locale聽: adresse de la machine qui 茅met聽;

- port local聽: le num茅ro de port associ茅 au processus. Il est impos茅 ou est d茅termin茅 automatiquement comme nous le verrons dans le cours de programmation聽;

- IP distante聽: adresse de la machine distante聽;

- port distant聽: le num茅ro de port associ茅 au service 脿 atteindre. Il est obligatoire de le conna卯tre pr茅cis茅ment.

L'ensemble de ces cinq 茅l茅ments d茅finit un circuit virtuel unique. Que l'un d'eux change et il s'agit d'une autre connexion聽!

- 3/ TCP a la capacit茅 de m茅moriser des donn茅es聽:

- aux deux extr茅mit茅s du circuit virtuel, les applications s'envoient des volumes de donn茅es absolument quelconques, allant de 0 octet 脿 des centaines (ou plus) de Mo,

- 脿 la r茅ception, le protocole d茅livre les octets exactement comme ils ont 茅t茅 envoy茅s,

- le protocole est libre de fragmenter le flux de donn茅es en paquets de tailles adapt茅es aux r茅seaux travers茅s. Il lui incombe cependant d'effectuer le r茅assemblage et donc de stocker temporairement les fragments avant de les pr茅senter dans le bon ordre 脿 l'application,

- aux deux extr茅mit茅s du circuit virtuel, les applications s'envoient des volumes de donn茅es absolument quelconques, allant de 0 octet 脿 des centaines (ou plus) de Mo,

- 脿 la r茅ception, le protocole d茅livre les octets exactement comme ils ont 茅t茅 envoy茅s,

- le protocole est libre de fragmenter le flux de donn茅es en paquets de tailles adapt茅es aux r茅seaux travers茅s. Il lui incombe cependant d'effectuer le r茅assemblage et donc de stocker temporairement les fragments avant de les pr茅senter dans le bon ordre 脿 l'application.

- 4/ TCP est ind茅pendant vis-脿-vis des donn茅es transport茅es, c'est un flux d'octets non structur茅 sur lequel il n'agit pas.

- 5/ TCP simule une connexion en 芦聽full duplex聽禄. Pour chacune des deux applications en connexion par un circuit virtuel, l'op茅ration qui consiste 脿 lire des donn茅es peut s'effectuer ind茅pendamment de celle qui consiste 脿 en 茅crire.

Le protocole autorise la cl么ture du flot dans une direction tandis que l'autre continue 脿 锚tre active. Le circuit virtuel est rompu quand les deux parties ont clos le flux.

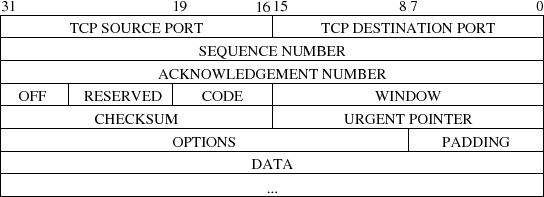

7-1-2. Description de l'ent锚te▲

La figure suivante montre la structure d'un ent锚te TCP. Sa taille normale est de 20 octets, 脿 moins que des options soient pr茅sentes.

TCP SOURCE PORT聽: le num茅ro de port de l'application locale.

TCP DESTINATION PORT聽: le num茅ro de port de l'application distante.

SEQUENCE NUMBER聽: c'est un nombre qui identifie la position des donn茅es 脿 transmettre par rapport au segment original. Au d茅marrage de chaque connexion, ce champ contient une valeur non nulle et non facilement pr茅visible, c'est la s茅quence initiale o霉 ISN(60) TCP num茅rote chaque octet transmis en incr茅mentant ce nombre 32 bits non sign茅. Il repasse 脿 0 apr猫s avoir atteint 232 - 1 (4 294 967 295). Pour le premier octet des donn茅es transmises ce nombre est incr茅ment茅 d'un, et ainsi de suite...

ACKNOWLEDGEMENT NUMBER聽: c'est un num茅ro qui identifie la position du dernier octet re莽u dans le flux entrant. Il doit s'accompagner du drapeau ACK (voir plus loin).

OFF pour OFFSET聽: il s'agit d'un d茅placement qui permet d'atteindre les donn茅es quand il y a des options. Cod茅 sur 4 bits, il s'agit du nombre de mots de 4 octets qui composent l'ent锚te. Le d茅placement maximum est donc de 60 octets (24-1 x 4 octets). Dans le cas d'un ent锚te sans option, ce champ porte la valeur 5. 10 mots de 4 octets sont donc possibles pour les options.

RESERVED聽: Six bits r茅serv茅s pour un usage futur聽!

CODE Six bits pour influer sur le comportement de TCP en caract茅risant l'usage du segment聽:

- URG聽: le champ 芦聽URGENT POINTER聽禄 doit 锚tre exploit茅聽;

- ACK聽: le champ 芦聽ACNOWLEDGMENT NUMBER聽禄 doit 锚tre exploit茅聽;

- PSH聽: c'est une notification de l'茅metteur au r茅cepteur, pour lui indiquer que toutes les donn茅es collect茅es doivent 锚tre transmises 脿 l'application sans attendre les 茅ventuelles donn茅es qui suivent聽;

- RST聽: r茅initialisation de la connexion聽;

- SYN聽: le champ 芦聽SEQUENCE NUMBER聽禄 contient la valeur de d茅but de connexion聽;

- FIN聽: l'茅metteur du segment a fini d'茅mettre.

En fonctionnement normal un seul bit est activ茅 脿 la fois, mais ce n'est pas une obligation. La RFC 1024 [Postel 1987] d茅crit l'existence de paquets tcp d茅nomm茅s 芦聽Christmas tree聽禄 ou 芦聽paquet kamikaze聽禄 comprenant les bits SYN+URG+PSH+FIN聽!

WINDOW聽: le flux TCP est contr么l茅 de part et d'autre pour les octets compris dans une zone bien d茅limit茅e et nomm茅e 芦聽fen锚tre聽禄. La taille de celle-ci est d茅finie par un entier non sign茅 de 16 bits, qui en limite donc th茅oriquement la taille 脿 65 535 octets (ce n'est pas compl猫tement exact, voir plus loin l'option wscale). Chaque partie annonce ainsi la taille de son buffer de r茅ception. Par construction, l'茅metteur n'envoie pas plus de donn茅es que le r茅cepteur ne peut en accepter. Cette valeur varie en fonction de la nature du r茅seau et surtout de la bande passante devin茅e 脿 l'aide de statistiques sur la valeur du RTT. Nous y reviendrons au paragraphe 4.

CHECKSUM聽: un calcul qui porte sur la totalit茅 du segment, ent锚te et donn茅es.

URGENT POINTER聽: ce champ n'est valide que si le drapeau URG est arm茅. Ce pointeur contient alors un offset 脿 ajouter 脿 la valeur de SEQUENCE NUMBER du segment en cours pour d茅limiter la zone des donn茅es urgentes 脿 transmettre 脿 l'application. Le m茅canisme de transmission 脿 l'application d茅pend du syst猫me d'exploitation.

OPTIONS聽: c'est un param茅trage de TCP. Sa pr茅sence est d茅tect茅e d猫s lors que l'OFFSET est sup茅rieur 脿 5. Les options utilis茅es聽:

- MSS聽: la taille maximale du segment(61) des donn茅es applicatives que l'茅metteur accepte de recevoir. Au moment de l'茅tablissement d'une connexion (paquet comportant le flag SYN), chaque partie annonce sa taille de MSS. Ce n'est pas une n茅gociation. Pour de l'Ethernet la valeur est 1460 (= MTU - 2 x 20)聽;

- timestamp pour calculer la dur茅e d'un aller et retour (RTT ou 芦聽round trip time聽禄)聽;

- wscale聽: facteur d'茅chelle (芦聽shift聽禄) pour augmenter la taille de la fen锚tre au-del脿 des 16 bits du champ WINDOW (> 65535). Quand cette valeur n'est pas nulle, la taille de la fen锚tre est de 65535 x 2shift. Par exemple si 芦聽shift聽禄 vaut 1, la taille de la fen锚tre est de 131072 octets soit encore 128 ko聽;

- NOP聽: les options utilisent un nombre quelconque d'octets par contre les paquets TCP sont toujours align茅s sur une taille de mot de quatre octets聽; 脿 cet effet une option 芦聽No Operation聽禄 ou NOP, cod茅e sur 1 seul octet, est pr茅vue pour compl茅ter les mots.

PADDING聽: remplissage pour se caler sur un mot de 32 bits.

DATAS聽: les donn茅es transport茅es. Cette partie est de longueur nulle 脿 l'茅tablissement de la connexion, elle peut 茅galement 锚tre nulle par choix de l'application.

7-2. D茅but et cl么ture d'une connexion▲

7-2-1. 脡tablissement d'une connexion▲

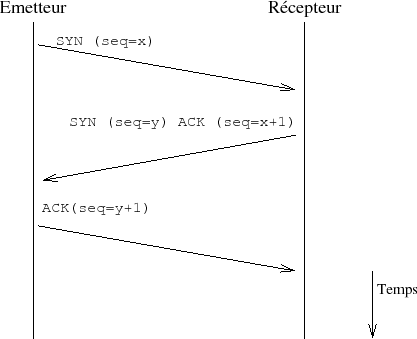

L'茅tablissement d'une connexion TCP s'effectue en trois temps, comme le sch茅ma de la figure 3 l'explicite.

On suppose que l'茅metteur du premier paquet avec le bit SYN a connaissance du couple (adresse IP du r茅cepteur, num茅ro de port du service souhait茅).

L'茅metteur du premier paquet est 脿 l'origine de l'茅tablissement du circuit virtuel, c'est une attitude g茅n茅ralement qualifi茅e de 芦聽cliente聽禄. On dit aussi que le client effectue une 芦聽ouverture active聽禄 (active open).

Le r茅cepteur du premier paquet accepte l'茅tablissement de la connexion, ce qui suppose qu'il 茅tait pr锚t 脿 le faire avant que la partie cliente en prenne l'initiative. C'est une attitude de 芦聽serveur聽禄. On dit aussi que le serveur effectue une 芦聽ouverture passive聽禄 (passive open).

- Le client envoie un segment comportant le drapeau SYN, avec sa s茅quence initiale (ISN = x)聽;

- Le serveur r茅pond avec sa propre s茅quence (ISN = y), mais il doit 茅galement acquitter le paquet pr茅c茅dent, ce qu'il fait avec ACK (seq = x + 1)聽;

- Le client doit acquitter le deuxi猫me segment avec ACK (seq = y + 1).

Une fois achev茅e cette phase nomm茅e 芦聽three-way handshake聽禄, les deux applications sont en mesure d'茅changer les octets qui justifient l'茅tablissement de la connexion.

7-2-2. Cl么ture d'une connexion▲

7-2-2-1. Cl么ture canonique▲

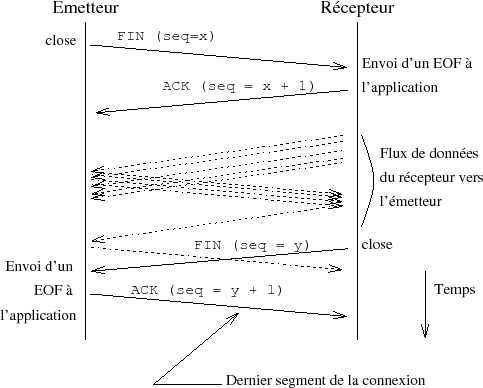

Un 茅change de trois segments est n茅cessaire pour l'茅tablissement de la connexion聽; il en faut quatre pour qu'elle s'ach猫ve de mani猫re canonique (芦聽orderly release聽禄).

La raison est qu'une connexion TCP est 芦聽full-duplex聽禄, ce qui implique que les donn茅es circulent ind茅pendamment dans un sens et dans l'autre. Les deux directions doivent donc pouvoir 锚tre interrompues ind茅pendamment l'une de l'autre.

L'application qui envoie un paquet avec le drapeau FIN indique 脿 la couche TCP de la machine distante qu'elle n'enverra plus de donn茅es. La machine distante doit acquitter ce segment, comme il est indiqu茅 sur la figure VII.04, en incr茅mentant d'une unit茅 le 芦聽sequence number聽禄.

La connexion est v茅ritablement termin茅e quand les deux applications ont effectu茅 ce travail. Il y a donc 茅change de 4 paquets pour terminer la connexion.

Au total, sans compter les 茅changes propres au transfert des donn茅es, les deux couches TCP doivent g茅rer 7 paquets, il faut en tenir compte lors de la conception des applications聽! Sur la figure on constate que le serveur continue d'envoyer des donn茅es bien que le client ait termin茅 ses envois. Le serveur a d茅tect茅 cette attitude par la r茅ception d'un caract猫re de EOF (en C sous Unix).

Cette possibilit茅 a son utilit茅, notamment dans le cas des traitements distants qui doivent s'accomplir une fois toutes les donn茅es transmises, par exemple pour un tri.

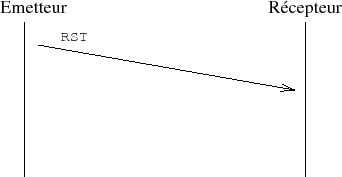

7-2-2-2. Cl么ture abrupte▲

Au lieu d'un 茅change de quatre paquets comme pr茅c茅demment, un m茅canisme de reset est pr茅vu pour terminer une connexion au plus vite (abortive release).

Ce type d'arr锚t est typiquement g茅r茅 par la couche TCP elle-m锚me quand l'application est brutalement interrompue sans avoir effectu茅 un appel 脿 la primitive close(2), par exemple lors d'un appel 脿 la primitive abort(2), ou apr猫s avoir rencontr茅 une exception non prise en compte (芦聽core dump聽禄...).

L'extr茅mit茅 qui arr锚te brutalement la connexion 茅met un paquet assorti du bit RST, apr猫s avoir (ou non) envoy茅 les derniers octets en attente(62). Ce paquet cl么t l'茅change. Il ne re莽oit aucun acquittement.

L'extr茅mit茅 qui re莽oit le paquet de reset (bit RST), transmet les 茅ventuelles derni猫res donn茅es 脿 l'application et provoque une sortie d'erreur du type 芦聽Connection reset par peer聽禄 pour la primitive de lecture r茅seau. Comme c'est le dernier 茅change, si des donn茅es restaient 脿 transmettre 脿 l'application qui a envoy茅 le RST elles peuvent 锚tre d茅truites.

7-3. Contr么le du transport▲

Le bon acheminement des donn茅es applicatives est assur茅 par un m茅canisme d'acquittement des paquets, comme nous avons d茅j脿 pu l'examiner partiellement au paragraphe pr茅c茅dent.

7-3-1. M茅canisme de l'acquittement▲

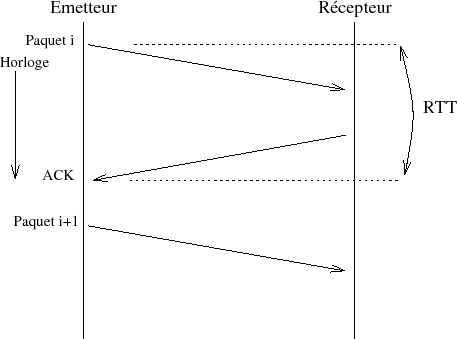

- Au d茅part du paquet i une horloge se d茅clenche. Si cette horloge d茅passe une valeur limite avant r茅ception de l'ACK le paquet i est retransmis cette valeur limite est bas茅e sur la constante MSL(63) qui est un choix d'impl茅mentation, g茅n茅ralement de 30 secondes 脿 2 minutes. Le temps maximum d'attente est donc de 2 x MSL.

- Le temps qui s'茅coule entre l'茅mission d'un paquet et la r茅ception de son acquittement est le RTT(64), il doit donc 锚tre inf茅rieur 脿 2 x MSL. Il est courant sur l'Internet actuel d'avoir un RTT de l'ordre de la seconde. Il faut noter que le RTT est la somme des temps de transit entre chaque routeur et du temps pass茅 dans les diverses files d'attente sur les routeurs.

- L'茅metteur conserve la trace du paquet i pour 茅ventuellement le renvoyer.

Si on consid猫re des d茅lais de transmission de l'ordre de 500 ms (voire plus), un tel m茅canisme est totalement inadapt茅 au transfert de flux de donn茅es. On peut aussi remarquer qu'il sous-emploie la bande passante du r茅seau.

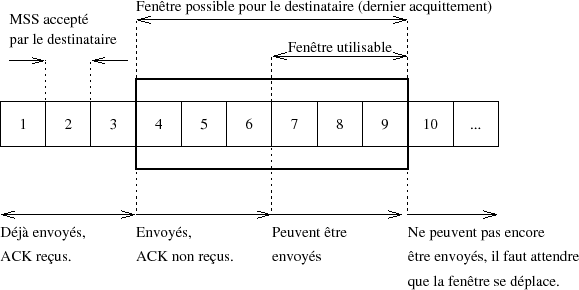

7-3-2. Fen锚tres glissantes▲

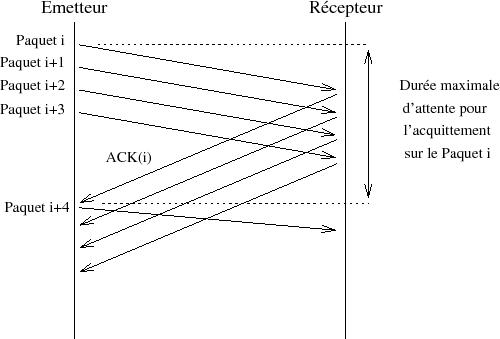

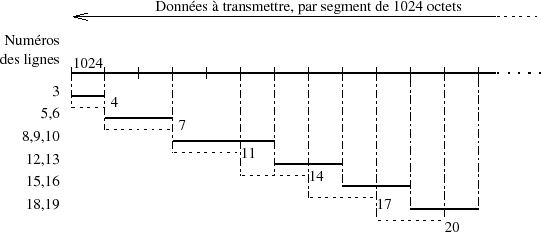

Cette attente de l'acquittement est p茅nalisante, sauf si on utilise un m茅canisme de 芦聽fen锚tres glissantes(65)聽禄, comme le sugg猫re la figure VII.07聽:

Avec ce principe, la bande passante du r茅seau est beaucoup mieux employ茅e.

- Si l'un des paquets doit 锚tre r茅茅mis, la couche TCP du destinataire aura toute l'information pour le replacer dans le bon ordre.

- 脌 chaque paquet est associ茅e une horloge comme sur la figure VII.06.

- Le nombre de paquets 脿 envoyer avant d'attendre le premier acquittement est fonction de deux param猫tres聽:

- 1/ La largeur de la fen锚tre pr茅cis茅e dans le champ WINDOW de l'ent锚te. Des valeurs courantes sont de l'ordre de 4096, 8192 ou 16384. Elle change dynamiquement pour deux raisons聽:

- l'application change la taille du 芦聽buffer de la socket聽禄 qui correspond 脿 la taille de cette fen锚tre,

- chaque acquittement ACK envoy茅 est assorti d'une nouvelle valeur de taille de la fen锚tre, permettant ainsi 脿 l'茅metteur d'ajuster 脿 tout instant le nombre de segments qu'il peut envoyer simultan茅ment. Celle valeur peut 锚tre nulle, par exemple lorsque l'application cesse de lire les donn茅es re莽ues. C'est ce m茅canisme qui assure le contr么le de flux de TCP聽;

- 2/ La taille maximale des donn茅es, o霉 MSS vaut 512 octets par d茅faut. C'est la plus grande taille du segment de donn茅es que TCP enverra au cours de la session. Le datagramme IP a donc une taille 茅gale au MSS augment茅e de 40 octets (20 + 20), en l'absence d'option de TCP. Cette option appara卯t uniquement dans un paquet assorti du drapeau SYN, donc 脿 l'茅tablissement de la connexion. Comme de bien entendu cette valeur est fortement d茅pendante du support physique et plus particuli猫rement du MTU(66). Sur de l'Ethernet la valeur maximale est 1500 - 2 x 20 = 1460, avec des trames l'encapsulation 802.3 de l'IEEE un calcul similaire conduit 脿 une longueur de 1452 octets. Chaque couche TCP envoie sa valeur de MSS en m锚me temps que le paquet de synchronisation, comme une option de l'ent锚te. Cette valeur est calcul茅e pour 茅viter absolument la fragmentation de IP au d茅part des datagrammes.

Le d茅bit obtenu d茅pend de la taille de la fen锚tre et bien s没r de la bande passante disponible. On con莽oit ais茅ment qu'entre la situation de la figure VII.06 et celle de la figure VII.07 l'usage de la bande passante s'am茅liore. Par contre l'agrandissement de la taille de la fen锚tre ne se con莽oit que jusqu'脿 une limite optimale au-del脿 de laquelle des paquets sont perdus parce qu'envoy茅s trop rapidement pour 锚tre re莽us par le destinataire. Or, pour fonctionner de mani猫re optimale, TCP se doit de limiter au maximum la perte de paquets et donc leur r茅茅mission.

Cette taille limite optimale de la largeur de la fen锚tre est, comme on peut le deviner, fonction de la bande passante th茅orique du r茅seau et surtout de son taux d'occupation instantan茅. Cette derni猫re donn茅e est fluctuante, aussi TCP doit-il asservir continuellement les tailles de fen锚tre pour en tenir compte.

7-4. Compl茅ments sur le fonctionnement de TCP▲

L'usage du protocole TCP diff猫re consid茅rablement en fonction des applications mises en 艙uvre et des r茅seaux 脿 parcourir.

D'apr猫s [W. Richard Stevens], 10 % des donn茅es 茅chang茅es sur le r茅seau concernent des applications interactives et 90 % des applications qui 茅changent des flux de donn茅es.

Si le protocole TCP reste le m锚me pour tous, les algorithmes qui le pilotent s'ajustent en fonction de l'usage.

Pour le trafic en volume (芦聽bulk data聽禄), TCP tente d'utiliser des paquets les plus larges possible pour maximiser le d茅bit, alors que le trafic interactif utilise des paquets quasiment vides 茅mis le plus souvent 脿 la fr茅quence de frappe des utilisateurs ou au rythme des mouvements d'une souris.

Un exemple typique est celui de l'application Telnet pour laquelle les caract猫res sont envoy茅s un 脿 un dans un paquet diff茅rent, chaque caract猫re 茅tant 脿 l'origine de quatre paquets聽: 茅mission d'un caract猫re, acquittement, retour de l'茅cho du caract猫re, acquittement.

Si ce comportement n'est absolument pas p茅nalisant sur un r茅seau rapide (LAN) par contre d猫s que la bande passante commence 脿 锚tre satur茅e il est pr茅f茅rable de regrouper un maximum d'octets (deux ou trois en pratique) dans un seul paquet pour en diminuer le nombre. C'est ce que fait l'algorithme de Nagle.

7-4-1. Algorithme de Nagle▲

Pour r茅duire le trafic de ces 芦聽tinygrams聽禄 (RFC 896), l'algorithme de Nagle (1984) dit qu'une connexion TCP ne peut pas attendre plus d'un acquittement. Deux cas se pr茅sentent donc聽:

- Le r茅seau est lent. Dans ce cas TCP accumule dans un m锚me buffer les octets en partance. D猫s r茅ception de l'acquittement, il y a 茅mission du contenu du buffer en un seul paquet聽;

- Le r茅seau est rapide. Les acquittements arrivent rapidement les agr茅gats d'octets peuvent tendre vers un seul caract猫re par paquet.

La qualit茅 lente/rapide du r茅seau est calcul茅e 脿 partir du 芦聽timestamp聽禄 envoy茅 dans les options de TCP et qui est 茅tabli d猫s le premier 茅change (puis r茅茅valu茅e statistiquement par la suite).

L'茅l茅gance de cet algorithme est qu'il est tr猫s simple et qu'il s'autor茅gule suivant le d茅lai de propagation.

Certaines applications d茅sactivent cet algorithme(67) comme le serveur Apache ou le syst猫me de multifen锚trage X11.

7-4-2. D茅part lent▲

Un paquet est r茅茅mis parce qu'il arrive corrompu ou parce qu'il n'arrive jamais. Une r茅茅mission entra卯ne un blocage de l'avancement de la 芦聽fen锚tre glissante聽禄, p茅nalisant pour le d茅bit (cf conclusion du chapitre page).

TCP consid猫re qu'un paquet perdu est la cons茅quence d'un routeur (ou plus) congestionn茅, c'est-脿-dire pour lequel les files d'attente ne sont pas assez larges pour absorber tous les paquets entrants(68)

Dans ce contexte, on comprend bien qu'il vaut mieux ne pas envoyer la totalit茅 du contenu de la fen锚tre d猫s le d茅but de la connexion. Au contraire, TCP utilise un algorithme nomm茅 芦聽slow start聽禄 qui asservit l'茅mission des paquets au rythme de la r茅ception de leurs acquittements, plut么t que de les 茅mettre d'un coup aussi rapidement que l'autorise le syst猫me ou le d茅bit th茅orique du r茅seau.

Ainsi, au d茅but de chaque connexion ou apr猫s une p茅riode de calme (芦聽IDLE聽禄) l'茅metteur envoie un premier paquet de taille maximale (le 芦聽MSS聽禄 du destinataire), et attend son acquittement. Quand celui-ci est re莽u, il envoie deux paquets, puis quatre, et ainsi de suite jusqu'脿 atteindre l'ouverture maximale de la fen锚tre.

Durant cette progression, si des paquets sont perdus, il y a congestion suppos茅e sur l'un des routeurs franchis et l'ouverture de la fen锚tre est r茅duite pour retrouver un d茅bit qui minimise le taux de retransmission.

L'ouverture de la fen锚tre est nomm茅e fen锚tre de congestion ou encore 芦聽congestion window聽禄.

7-4-3. 脡vitement de congestion▲

Le contr么le du flux 茅voqu茅 pr茅c茅demment, pour 茅viter la congestion des routeurs, est impl茅ment茅 脿 l'aide d'une variable (CWND) nomm茅e 芦聽congestion window聽禄 que l'on traduit par fen锚tre de congestion.

Concr猫tement, le nombre maximum de segments de donn茅es (x MSS en octets) que l'茅metteur peut envoyer avant d'en recevoir le premier acquittement est le minimum entre cette variable (cwnd) et la taille de la fen锚tre annonc茅e par le r茅cepteur 脿 chaque acquittement de paquet.

Le contenu de cette variable est pilot茅 par les algorithmes de d茅part lent -- 芦聽slow start聽禄, voir 4.2 -- et d'茅vitement de congestion (芦聽congestion avoidance聽禄) examin茅 ici.

La limite de croissance de la variable CWND est la taille de la fen锚tre annonc茅e par le r茅cepteur. Une fois la capacit茅 de d茅bit maximale atteinte, si un paquet est perdu l'algorithme d'茅vitement de congestion en diminue lin茅airement la valeur (contrairement au 芦聽slow start聽禄 qui l'augmente exponentiellement).

7-5. Paquets captur茅s, comment茅s▲

Le premier exemple montre un 茅change de paquets de synchronisation (SYN) et de fin (FIN) entre la machine clnt.chezmoi et la machine srv.chezmoi. L'茅tablissement de la connexion se fait 脿 l'aide de la commande Telnet sur le port discard (9) du serveur srv.chezmoi. La machine qui est 脿 l'origine de l'茅tablissement de la connexion est dite cliente, et celle qui est suppos茅e pr锚te 脿 r茅pondre, serveur. Pour information, le service discard peut-锚tre consid茅r茅 comme l'茅quivalent du fichier /dev/null sur le r茅seau聽: les octets qu'on lui envoie sont oubli茅s (芦聽discard聽禄).

L'utilisateur tape聽:

$ telnet srv discard

Trying...

Connected to srv.chezmoi.

Escape character is '^]'.

Telnet> quit

Connection closed.Et l'outil d'analyse r茅seau(69) permet la capture pour l'observation des 茅changes suivants. Le num茅ro qui figure en t锚te de chaque ligne a 茅t茅 ajout茅 manuellement, le nom de domaine 芦聽chezmoi聽禄 a 茅t茅 retir茅, le tout pour faciliter la lecture聽:

0 13:52:30.274009 clnt.1159 > srv.discard: S 55104001:55104001(0) win 8192 <mss 1460>

1 13:52:30.275114 srv.discard > clnt.1159: S 2072448001:2072448001(0) ack 55104002 win 4096 <mss 1024>

2 13:52:30.275903 clnt.1159 > srv.discard: . ack 1 win 8192

3 13:52:33.456899 clnt.1159 > srv.discard: F 1:1(0) ack 1 win 8192

4 13:52:33.457559 srv.discard > clnt.1159: . ack 2 win 4096

5 13:52:33.458887 srv.discard > clnt.1159: F 1:1(0) ack 2 win 4096

6 13:52:33.459598 clnt.1159 > srv.discard: . ack 2 win 8192Plusieurs remarques s'imposent聽:

- Pour am茅liorer la lisibilit茅 les num茅ros de s茅quences 芦聽vrais聽禄 ne sont indiqu茅s qu'au premier 茅change. Les suivants sont relatifs. Ainsi l'ack 1 de la ligne 2 doit 锚tre lu 2072448002 (2072448001 + 1). 脌 chaque 茅change la valeur entre parenth猫ses indique le nombre d'octets 茅chang茅s聽;

- Les tailles de fen锚tre (win) et de segment maximum (MSS) ne sont pas identiques. Le Telnet du client fonctionne sur HP-UX alors que le serveur telnetd fonctionne sur une machine BSD聽;

- Le symbole > qui marque le sens du transfert聽;

- Le port source 1159 et le port destination discard聽;

- Les flags F et S. L'absence de flag, rep茅r茅 par un point.

Le deuxi猫me exemple montre une situation de transfert de fichier avec l'outil ftp(70).

Il faut remarquer que l'茅tablissement de la connexion TCP est ici 脿 l'initiative du serveur, ce qui peut laisser le lecteur perplexe... L'explication est simple. En fait le protocole ftp fonctionne avec deux connexions TCP, la premi猫re, non montr茅e ici, est 茅tablie du client vers le serveur, suppos茅 脿 l'茅coute sur le port 21. Elle sert au client pour assurer le contr么le du transfert. Lorsqu'un transfert de fichier est demand茅 via cette premi猫re connexion, le serveur 茅tablit une connexion temporaire vers le client. C'est cette connexion que nous examinons ici. Elle est cl么tur茅e d猫s que le dernier octet demand茅 est transf茅r茅.

Extrait du fichier /etc/services, concernant ftp聽:

ftp-data 20/tcp #File Transfer [Default Data]

ftp-data 20/udp #File Transfer [Default Data]

ftp 21/tcp #File Transfer [Control]

ftp 21/udp #File Transfer [Control]Dans cet exemple nous pouvons suivre le fonctionnement du m茅canisme des fen锚tres glissantes. Les lignes ont 茅t茅 num茅rot茅es manuellement et la date associ茅e 脿 chaque paquet supprim茅.

0 srv.20 > clnt.1158: S 1469312001:1469312001(0) win 4096 <mss 1024> [tos 0x8]

1 clnt.1158 > srv.20: S 53888001:53888001(0) ack 1469312002 win 8192 <mss 1460>

2 srv.20 > clnt.1158: . ack 1 win 4096 [tos 0x8]

3 srv.20 > clnt.1158: P 1:1025(1024) ack 1 win 4096 [tos 0x8]

4 clnt.1158 > srv.20: . ack 1025 win 8192

5 srv.20 > clnt.1158: . 1025:2049(1024) ack 1 win 4096 [tos 0x8]

6 srv.20 > clnt.1158: . 2049:3073(1024) ack 1 win 4096 [tos 0x8]

7 clnt.1158 > srv.20: . ack 3073 win 8192

8 srv.20 > clnt.1158: . 3073:4097(1024) ack 1 win 4096 [tos 0x8]

9 srv.20 > clnt.1158: P 4097:5121(1024) ack 1 win 4096 [tos 0x8]

10 srv.20 > clnt.1158: P 5121:6145(1024) ack 1 win 4096 [tos 0x8]

11 clnt.1158 > srv.20: . ack 5121 win 8192

12 srv.20 > clnt.1158: P 6145:7169(1024) ack 1 win 4096 [tos 0x8]

13 srv.20 > clnt.1158: P 7169:8193(1024) ack 1 win 4096 [tos 0x8]

14 clnt.1158 > srv.20: . ack 7169 win 8192

15 srv.20 > clnt.1158: P 8193:9217(1024) ack 1 win 4096 [tos 0x8]

16 srv.20 > clnt.1158: P 9217:10241(1024) ack 1 win 4096 [tos 0x8]

17 clnt.1158 > srv.20: . ack 9217 win 8192

18 srv.20 > clnt.1158: P 10241:11265(1024) ack 1 win 4096 [tos 0x8]

19 srv.20 > clnt.1158: P 11265:12289(1024) ack 1 win 4096 [tos 0x8]

20 clnt.1158 > srv.20: . ack 11265 win 8192

... ... ...

21 srv.20 > clnt.1158: P 1178625:1179649(1024) ack 1 win 4096 [tos 0x8]

22 clnt.1158 > srv.20: . ack 1178625 win 8192

23 srv.20 > clnt.1158: P 1212417:1213441(1024) ack 1 win 4096 [tos 0x8]

24 srv.20 > clnt.1158: P 1213441:1214465(1024) ack 1 win 4096 [tos 0x8]

25 srv.20 > clnt.1158: P 1214465:1215489(1024) ack 1 win 4096 [tos 0x8]

26 clnt.1158 > srv.20: . ack 1213441 win 8192

27 clnt.1158 > srv.20: . ack 1215489 win 8192

28 srv.20 > clnt.1158: P 1215489:1215738(249) ack 1 win 4096 [tos 0x8]

29 srv.20 > clnt.1158: F 1215738:1215738(0) ack 1 win 4096 [tos 0x8]

30 clnt.1158 > srv.20: . ack 1215739 win 8192

31 clnt.1158 > srv.20: F 1:1(0) ack 1215739 win 8192

32 srv.20 > clnt.1158: . ack 2 win 4096 [tos 0x8]Remarques聽:

- Le P symbolise le drapeau PSH. La couche TCP qui re莽oit un tel paquet est inform茅e qu'elle doit transmettre 脿 l'application toutes les donn茅es re莽ues, y compris celles transmises dans ce paquet. Le positionnement de ce drapeau est 脿 l'initiative de la couche TCP 茅mettrice et non 脿 l'application聽;

- Le type de service (芦聽Type Of service聽禄 tos 0x8) est demand茅 par l'application pour maximiser le d茅bit (consulter le cours IP page). Figure

7-6. Conclusion sur TCP▲

Le protocole TCP a 茅t茅 con莽u 脿 une 茅poque o霉 l'usage de la commande ligne 茅tait universel, et les applications graphiques utilisant le r茅seau 茅taient tr猫s rares...

Une trentaine d'ann茅es plus tard, on peut faire le constat pratiquement inverse聽: les applications textes interactives (beaucoup de petits messages applicatifs) disparaissent au profit d'applications moins interactives et qui sont plus orient茅es flux de donn茅es (vid茅o, audio, t茅l茅phonie...) avec des 茅changes plus volumineux et des besoins en transport qui ont 茅volu茅.

Le principe de la fen锚tre glissante, si performant qu'il soit pour assurer le bon acheminement des donn茅es, est bloquant pour certaines applications comme le web. En effet, si le paquet de donn茅es de t锚te n'est pas acquitt茅, les suivants, m锚me re莽us, sont en attente avant d'锚tre d茅livr茅s 脿 l'application.

Si la r茅ponse comporte par exemple de nombreuses zones graphiques et textuelles diff茅rentes la fluidit茅 de la consultation est consid茅rablement amoindrie, et tenter de la compenser en 茅tablissant un grand nombre de connexions simultan茅es pour r茅cup茅rer individuellement les 茅l茅ments de la page, consomme beaucoup de ressources syst猫me et r茅seaux (celles de l'茅tablissement des connexions) qui ne compense que partiellement ce souci.

L'ind茅pendance de TCP vis-脿-vis de la structure des donn茅es est 茅galement un inconv茅nient dans certaines applications comme la t茅l茅phonie pour laquelle la notion de messages successifs est bien plus int茅ressante.

Depuis le d茅but des ann茅es 2000, l'IETF met au point le protocole SCTP qui fournit des services similaires 脿 ceux de TCP, en abandonne certains et apporte les nouvelles fonctionnalit茅s adapt茅es aux nouveaux besoins.

7-7. Bibliographie▲

- RFC 793 芦聽Transmission Control Protocol.聽禄 J. Postel. Sep-01-1981. (Format: TXT=177957 bytes) (Status: STANDARD)

- RFC 1025 芦聽TCP and IP bake off.聽禄 J. Postel. Sep-01-1987. (Format: TXT=11648 bytes) (Status: UNKNOWN)

- RFC 1700 芦聽ASSIGNED NUMBERS.聽禄 J. Reynolds,J. Postel. October 1994. (Format聽: TXT=458860 bytes) (Obsoletes RFC1340) (Also STD0002) (Status: STANDARD)

Sans oublier聽:

- W. Richard Stevens - TCP/IP Illustrated, Volume 1 - The protocols - Addison-Wesley

- Douglas Comer - Internetworking with TCP/IP - Principles, protocols, and architecture - Prentice-Hall

- McKusick - Bostic - Karels - Quaterman -- 芦聽The Design and implementation of the 4.4 BSD Operating System聽禄 (chapitre 13) -- Addison-Wesley - 1996