2. RĂŠseaux locaux▲

2-1. PrĂŠambule▲

Ce cours n'est pas un cours gÊnÊral sur les rÊseaux, mais une prÊsentation minimale de cette technologie pour pouvoir aborder le cours de concepts et programmation TCP/IP sous UNIX. TCP/IP est le protocole le plus rÊpandu dans le monde grâce à l'Internet. En 1980 il ne comptait que quelques dizaines d'hôtes, en juin 1996 ce nombre Êtait de 12 millions de machines, rÊparties en près de 500 000 rÊseaux (par comparaison, en fÊvrier 1995, les mêmes chiffres Êtaient 4 850 000 machines pour plus de 71 000 rÊseaux locaux).

En janvier 2003, le nombre de machines(3) directement accessibles sur le rÊseau Êtait de 180 000 000 selon l'ISC(4). Depuis on ne compte plus tant la croissance est importante... Pour la France, l'AFNIC propose Êgalement quelques statistiques(5)... Il n'existe pas de  bottin  gÊnÊral du rÊseau, par contre Bill Cheswick des Bell labs l'a cartographiÊ, et le rÊsultat est fascinant :

2-2. GĂŠnĂŠralitĂŠs - LAN▲

2-2-1. GĂŠnĂŠralitĂŠs▲

Un rĂŠseau informatique met en relation des ordinateurs, comme un rĂŠseau tĂŠlĂŠphonique met en relation des personnes.

Des ordinateurs sont dits  en rÊseaux  dès lors qu'ils partagent une technologie qui leur permet de communiquer ensemble.

Le plus souvent cette technologie se matÊrialise physiquement par une liaison avec un câble conducteur. Sur ce type de support, un signal Êlectrique vÊhicule les messages informatiques. Il existe d'autres types de supports en pleine expansion comme les liaisons par ondes hertziennes, rayon laser, infrarouge...

Sans connaissance prÊalable concernant les rÊseaux informatiques, on peut imaginer quantitÊ d'interrogations à partir de cette hypothèse de raccordement :

- Comment reconnaÎtre un correspondant ?

- Comment dialoguer avec ?

- Comment diffuser l'information à plusieurs correspondants ?

- Comment Êviter la cacophonie ?

- Y a-t-il une hiÊrarchie des machines ?

- Y a-t-il un chef d'orchestre ?

- ...

Toutes ces questions (et bien d'autres) trouveront une rÊponse dans ce cycle de cours. Ces rÊponses sont gÊnÊralement formulÊes dans un  protocole , une sorte de mode d'emploi des rÊseaux. Il y a des centaines de protocoles diffÊrents sur l'Internet, certains sont très populaires, d'autres absolument pas.

2-2-2. Modèle de communication OSI▲

Le concept de base de tout ce cours est celui de la  commutation de paquets , une vieille idÊe de l'informatique(6) contrairement à l'approche par circuits virtuels plus utilisÊe en tÊlÊphonie.

Les donnĂŠes Ă transmettre d'une machine Ă une autre sont fragmentĂŠes Ă l'ĂŠmission en petits blocs de quelques centaines d'octets munis de l'adresse du destinataire, envoyĂŠes sur le rĂŠseau et rĂŠassemblĂŠes Ă la rĂŠception pour reproduire les donnĂŠes d'origine.

Ce concept facilite le partage des possibilitĂŠs physiques du rĂŠseau (bande passante) et est parfaitement adaptĂŠ pour une implĂŠmentation sur machines sĂŠquentielles travaillant en temps partagĂŠ (plusieurs communications peuvent alors avoir lieu simultanĂŠment et sur une mĂŞme machine).

Partant de ce concept, un modèle d'architecture pour les protocoles de communication a ÊtÊ dÊveloppÊ par l'ISO (International Standards Organisation) entre 1977 et 1984. Ce modèle sert souvent de rÊfÊrence pour dÊcrire la structure et le fonctionnement des protocoles de communication, mais n'est pas une contrainte de spÊcification.

Ce modèle se nomme OSI comme  Open Systems Interconnection Reference Model . Les constituants de ce modèle sont si largement employÊs qu'il est difficile de parler de rÊseaux sans y faire rÊfÊrence.

Le modèle OSI est constituÊ de sept couches. à chaque couche est associÊe une fonction bien prÊcise, l'information traverse ces couches, chacune y apporte sa particularitÊ.

Cette forme d'organisation n'est pas due au hasard, c'est celle sur laquelle les informaticiens ont beaucoup travaillÊ dans les annÊes soixante pour dÊfinir les caractÊristiques des systèmes d'exploitation.

Une couche ne dÊfinit pas un protocole, elle dÊlimite un service qui peut être rÊalisÊ par plusieurs protocoles de diffÊrentes origines. Ainsi chaque couche peut contenir tous les protocoles que l'on veut, pourvu que ceux-ci fournissent le service demandÊ à ce niveau du modèle.

Un des intÊrêts majeurs du modèle en couches est de sÊparer la notion de communication, des problèmes liÊs à la technologie employÊe pour vÊhiculer les donnÊes.

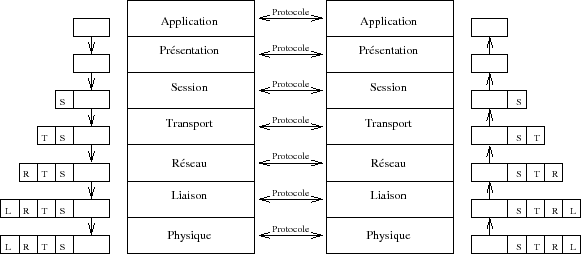

Pour mĂŠmoire (figure II.01)Â :

7Â : La couche application (Application layer) est constituĂŠe des programmes d'applications ou services, qui se servent du rĂŠseau. Ils ne sont pas forcĂŠment accessibles Ă l'utilisateur, car ils peuvent ĂŞtre rĂŠservĂŠs Ă un usage d'administration.

6 : La couche de prÊsentation (PrÊsentation layer) met en forme les donnÊes suivant les standards locaux ou particuliers à l'application. Comme, par exemple passer d'une reprÊsentation  big endian  ou à une reprÊsentation  little endian  ou encore plus complexe comme celle dÊcrite par les  XdR  (eXternal Data Representation) et qui autorise la transmission de types abstraits de donnÊes (structures complexes, arbres, listes chaÎnÊes, la liste n'est pas limitative...). De nos jours c'est de plus en plus le XML(7) qui occupe cet espace finalement assez peu normÊ.

5Â : La couche de session (Session layer) effectue l'aiguillage entre les divers services (7) qui communiquent simultanĂŠment Ă travers le mĂŞme ordinateur connectĂŠ et le mĂŞme rĂŠseau. Deux utilisateurs d'une mĂŞme machine peuvent utiliser la mĂŞme application sans risque d'interactions parasites.

4 : La couche de transport (Transport layer) garantit que le destinataire obtient exactement l'information qui lui a ĂŠtĂŠ envoyĂŠe. Cette couche met par exemple en Ĺuvre des règles de renvoi de l'information en cas d'erreur de rĂŠception.

3 : La couche rÊseau (Network layer) isole les couches hautes du modèle qui ne s'occupent que de l'utilisation du rÊseau, des couches basses qui ne s'occupent que de la transmission de l'information.

2Â : La couche de donnĂŠes (Data link layer) effectue le travail de transmission des donnĂŠes d'une machine Ă une autre.

1Â : La couche Physique (Physical layer) dĂŠfinit les caractĂŠristiques du matĂŠriel nĂŠcessaire pour mettre en Ĺuvre le signal de transmission, comme des tensions, des frĂŠquences, la description d'une prise...

Du niveau 7 de l'application, au niveau 4 du transport, l'information circule dans ce que l'on appelle un  message , au niveau 3 elle se nomme  packet , puis  frame  au niveau 2 et  signal  au niveau 1.

Chaque couche ne voit et ne sait communiquer qu'avec la couche qui la prÊcède et celle qui la suit, avec le cas particulier des couches 1 et 7.

L'intĂŠrĂŞt de travailler en couches est que lorsque les modalitĂŠs d'ĂŠchanges entre chacune d'entre elles sont prĂŠcisĂŠment dĂŠcrites, on peut changer l'implĂŠmentation et les spĂŠcificitĂŠs de la couche elle-mĂŞme sans que cela affecte le reste de l'ĂŠdifice.

C'est sur ce principe qu'est bâtie la suite de protocoles dÊsignÊe par TCP/IP

Quand deux applications A et B discutent entre elles via le rÊseau, les informations circulent de la couche 7 vers la couche 2 quand l'application A envoie de l'information sur le rÊseau, et de la couche 2 vers la couche 7 pour que l'application B reçoive l'information de A.

Le principe de base de cette discussion repose sur le fait que chaque couche du modèle de la machine A est en relation uniquement avec son homologue du même niveau de la machine B.

Quand l'information descend de la couche 7 vers la couche 1, chaque couche  encapsule  les donnÊes reçues avant de les transmettre. Ainsi le volume d'informations s'est accru de quelques centaines d'octets arrivÊs à la couche 1.

De manière symÊtrique, quand l'information remonte de la couche physique vers la couche Application, chaque couche prÊlève les octets qui lui sont propres, ainsi l'application B ne voit-elle que les octets envoyÊs par l'application A, sans le dÊtail de l'acheminement.

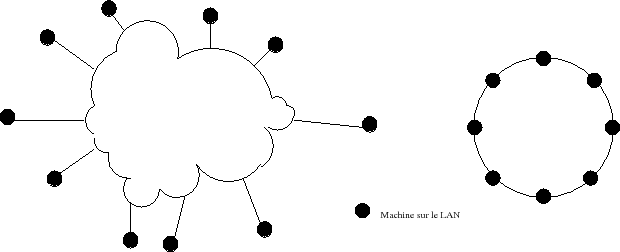

2-3. RĂŠseaux locaux▲

Le problème intuitif et pratique qui se pose est de relier entre elles par un câble toutes les machines qui veulent communiquer : c'est impossible d'abord pour des raisons techniques, le monde est vaste, puis de politique d'emploi des ressources du rÊseau, tel rÊseau qui sert à l'enseignement ne doit pas perturber le fonctionnement de tel processus industriel.

La consĂŠquence est que les rĂŠseaux se dĂŠveloppent d'abord en local, autour d'un centre d'intĂŠrĂŞt commun, avant de se tourner (parfois) vers l'extĂŠrieur.

2-3-1. Qu'est-ce qu'un LANÂ ?▲

Le terme  rÊseau local  n'est pas clairement dÊfini, cependant tout le monde s'accorde à baptiser de la sorte un rÊseau, dès lors qu'on lui reconnaÎt les caractÊristiques suivantes :

- cohabitation de plusieurs protocoles ;

- un même mÊdia (même câble par exemple) qui raccorde de multiples machines, peut-être de caractÊristiques diffÊrentes ;

- une bande passante ÊlevÊe, partagÊe par tous les hôtes ;

- la capacitÊ de faire du  broadcasting  et du  multicasting  ;

- une extension gÊographique de moins en moins limitÊe ;

- un nombre de machines raccordĂŠes limitĂŠÂ ;

- des relations entre les machines placĂŠes sur un mode d'ĂŠgalitĂŠ (et non par exemple sur un mode MaĂŽtre/Esclave comme dans un rĂŠseau dont la topologie serait en ĂŠtoile)Â ;

- une mise en Ĺuvre qui reste du domaine privĂŠ, c'est-Ă -dire qui ne dĂŠpend pas d'un opĂŠrateur officiel de tĂŠlĂŠcommunications.

Notez que les notions de  bande passante  et  nombre limitÊ  (etc.) sont volontairement qualitatives. Elles Êvoluent rapidement avec le temps.

Exemple de types de technologies utilisĂŠes dans les LANÂ :

- Token ring ;

- IEEE 802 LANs ;

- Ethernet et Fast-Ethernet ;

- FDDI (anneau en fibre optique)Â ;

- ATMÂ ;

- 802.11(a, b, g...)Â ;

- ...

2-3-2. WAN - MAN▲

Un WAN (Wide Area Network) dĂŠsigne des ordinateurs connectĂŠs entre diffĂŠrentes villes (Metropolitan Area Network) ou pays. La technologie utilisĂŠe est traditionnellement moins performante que celle d'un LAN, c'est par exemple une ligne tĂŠlĂŠphonique louĂŠe fonctionnant Ă 64 kbps, une liaison RNIS, ou encore une liaison transatlantique Ă 1Mbits/secondes.

Les amĂŠliorations technologiques apportĂŠes aux LAN permettent de les ĂŠtendre de plus en plus gĂŠographiquement, celles apportĂŠes aux WAN augmentent considĂŠrablement les bandes passantes, ces deux tendances font que la distinction entre ces deux types de rĂŠseaux est de moins en moins claire.

2-3-3. Communications interrĂŠseaux▲

Les rÊseaux sont appelÊs à communiquer entre eux et quand cela se produit on parle de communications interrÊseaux ( internetworking ).

Le rĂ´le d'une communication interrĂŠseau est de gommer les ĂŠventuelles diffĂŠrences de technologie d'ĂŠchange pour permettre Ă deux rĂŠseaux, ou plus, le partage de ressources communes, l'ĂŠchange d'informations.

Un moyen de faire communiquer deux rÊseaux distincts passe par l'utilisation de  gateway  ou passerelle.

Un tel dispositif est parfois appelĂŠ routeur (router), mais c'est un abus de langage.

- Les hommes se connectent sur les ordinateurs.

- Les ordinateurs se connectent sur un rĂŠseau.

- Les rÊseaux s'interconnectent dans un  internet .

2-4. Couche 2 - Liaison (Data Link)▲

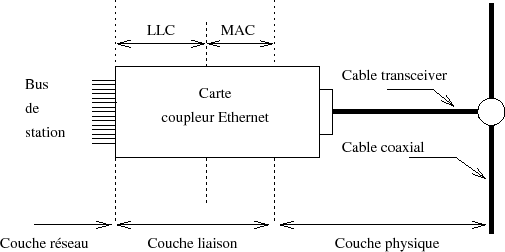

La couche 2 la plus populaire est sÝrement celle que l'on nomme abusivement  Ethernet , du nom du standard publiÊ en 1982 par DEC, Intel Corp. et Xerox. Cette technique repose sur une mÊthode d'accès et de contrôle dite CSMA/CD ( Carrier Sense, Multiple Access with Collision Detection ).

Elle est devenue tellement populaire qu'on parle d'un câble Ethernet, d'une adresse Ethernet, d'une liaison Ethernet...

Plus tard l'IEEE ( Institute of Electrical and Electronics Engineers )(8) sous l'instance de son comitÊ 802, publia un ensemble de standards lÊgèrement diffÊrents, les plus connus concernant la couche 2 sont 802.2 (Contrôle logique de la liaison - LLC(9)) et 802.3 (CSMA/CD)

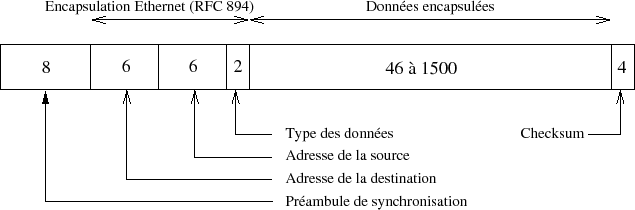

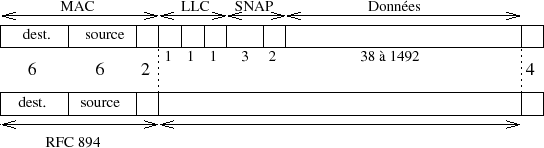

Dans le monde TCP/IP, l'encapsulation des datagrammes IP est dĂŠcrite dans la RFC 894 [Hornig 1984] pour les rĂŠseaux Ethernet et dans la RFC 1042 [Postel et Reynolds 1988] pour les rĂŠseaux 802.

En règle gÊnÊrale, toute machine utilisant TCP/IP sur ce type de rÊseaux doit :

- ĂŞtre capable d'envoyer et de recevoir un paquet conforme Ă la RFC 894,

- ĂŞtre capable de recevoir des paquets conformes aux deux standards,

- Par contre il est seulement souhaitable que cette machine soit capable d'envoyer des paquets conformes Ă la RFC 1042.

Par dĂŠfaut le standard est donc celui de la RFC 894, si une machine peut faire les deux, cela doit ĂŞtre configurable.

De nos jours la couche 802.11 (rÊseau sans fil - wifi) voit sa popularitÊ croÎtre très vite. Elle est basÊe sur une mÊthode d'accès assez proche, le CSMA/CA ( Carrier Sense, Multiple Access with Collision Avoidance ). En effet les collisions ne peuvent pas toujours être dÊtectÊes, car les hôtes ne sont pas nÊcessairement à portÊe radio directe. Les Êchanges, quand ils ne sont pas de type  point à point , passent par un intermÊdiaire nommÊ en gÊnÊral  point d'accès  ce qui complique le protocole, et donc la trame, par rapport au CSMA/CD.

2-4-1. CaractĂŠristiques d'Ethernet▲

2-4-1-1. Quelques principes fondamentaux▲

- Le support de transmission est un Segment = bus = câble coaxial. Il n'y a pas de topologie particulière (boucle, Êtoile, etc.).

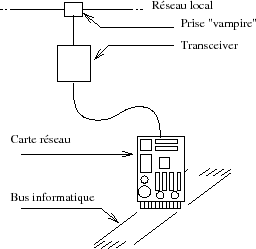

- Un Êquipement est raccordÊ sur un câble par un  transceiver  :  Transmitter + receiver = transceiver  (coupleur ou transducteur). On parle alors d'une station Ethernet, celle-ci a une adresse unique.

- Sur le câble circulent des trames, autant de paquets de bits. Il n'y a pas de multiplexage en frÊquence, pas de  full duplex (10). Une trame Êmise par une station est reçue par tous les coupleurs du rÊseau Ethernet, elle contient l'adresse de l'Êmetteur et celle du destinataire.

- Un coupleur doit être à l'Êcoute des trames qui circulent sur le câble. Un coupleur connaÎt sa propre adresse, ainsi si une trame lui est destinÊe il la prend, sinon il n'en fait rien.

- Une station qui veut Êmettre attend que toutes les autres stations se taisent. Autrement dit, si le câble est libre elle envoie sa trame, sinon elle attend. Si deux stations Êmettent en même temps il y a collision. Les deux trames sont alors inexploitables, les deux (ou plus) stations dÊtectent ce fait et rÊÊmettent ultÊrieurement leur paquet en attente.

- Un rÊseau Ethernet est donc un rÊseau à caractère probabiliste, car il n'y a pas de chef d'orchestre pour synchroniser les Êmissions. Cette absence conduit à dire que c'est un rÊseau Êgalitaire, une sorte de rÊunion sans animateur entre personnes polies.

En conclusion, la technologie Ethernet est simple, sa mise en Ĺuvre se fait Ă faible coĂťt. Points Ă retenir :

- simplicitÊ et faible coÝt ;

- peu de fonctions optionnelles ;

- pas de prioritĂŠÂ ;

- pas de contrôle sur l'attitude des voisins ;

- dĂŠbit d'au moins 10Â Mb/s (jusqu'Ă 1000Â Mb/s thĂŠorique)Â ;

- performances peu dĂŠpendantes de la charge, sauf en cas de collisions trop importantes.

2-4-1-2. Format d'une ÂŤÂ Frame Ethernet ▲

Quelques considÊrations en vrac :

- dĂť au dĂŠbit global de 10Mbits/seconde, le dĂŠbit est de 10 bits par microseconde (en gros un facteur 1000 avec une CPU)Â ;

- une trame a une longueur minimale (72) et une longueur maximale (1526). Si les donnÊes ne sont pas assez longues (46 octets) des caractères de remplissage sont ajoutÊs ( padding ) ;

- les octets circulent du premier octet du prĂŠambule au dernier octet du CRC.

Ă l'intĂŠrieur de chaque octet, le premier bit envoyĂŠ est celui de poids faible, etc.

- Le prÊambule et le SFD ( Start Frame Delimiter ) servent à la synchronisation.

- Adresses d'origine et de destination sont celles respectivement de la machine ĂŠmettrice et de la machine destinatrice.

Remarque importante : il faut connaÎtre l'adresse de son correspondant pour pouvoir lui envoyer un paquet ! à ce stade de l'exposÊ, on ne sait pas encore comment faire quand on ignore cette information.

- Le champ  type  est deux octets qui dÊsignent le type des donnÊes encapsulÊes :

| Type | DonnĂŠes |

| 0800 | IP |

| 0806 | ARP |

| 0835 | RARP |

| 6000 | DEC |

| 6009 | DEC |

| 8019 | DOMAIN |

| ... | ... |

2-4-1-3. Adresses IEEE 802.3 ou Ethernet▲

Pour ces deux standards, l'adresse est codÊe sur 6 octets soit 48 bits. Pour un hôte sur un rÊseau, cette adresse est ce que l'on appelle son adresse physique ( hardware address ) par opposition à son adresse logique qui interviendra lors de l'examen de la couche 3.

En fait cette adresse est divisÊe en deux parties Êgales, les trois premiers octets dÊsignent le constructeur, c'est le OUI ( Organizationally Unique Identifier ) distribuÊ par l'IEEE(11) les trois derniers dÊsignent le numÊro de carte, dont la valeur est laissÊe à l'initiative du constructeur qui possède le prÊfixe.

L'IEEE assure ainsi l'unicitĂŠ de l'attribution des numĂŠros de constructeurs, par tranches de 224 cartes(12)

Chaque constructeur assure l'unicitĂŠ du numĂŠro de chaque carte fabriquĂŠe. Il y a au maximum 224 cartes par classe d'adresses.

Cette unicitĂŠ est primordiale, car le bon fonctionnement d'un LAN requiert que toutes les stations aient une adresse physique diffĂŠrente. Dans le cas contraire, le rĂŠseau et les applications qui l'utilisent auront un comportement imprĂŠvisible le rendant impraticable.

Nous aurons l'occasion de rencontrer à nouveau ce souci d'unicitÊ de l'adresse physique lorsque nous examinerons les protocoles ARP et RARP (cf chapitre ARP/RARP) et avec CARP ( Common Address Redundancy Protocol ) lorsque nous parlerons des hôtes virtuels.

Exemple d'adresse physique en reprÊsentation hexadÊcimale :

| 08:00:09:35:d5:0b | 08:00:09 est attribuĂŠ Ă la firme Hewlett-Packard |

| Â | 35:d5:0b est l'adresse de la carte |

D'autres constructeurs, capturÊs au hasard des rÊseaux :

| 00:11:24 | Apple Computer |

| 00:00:0C | Cisco Systems, Inc. |

| 00:06:5B | Dell Computer Corp. |

| 08:00:20 | Sun Microsystems |

| AA:00:04 | Digital Equipment Corporation |

| 00:10:5A | 3Com Corporation |

| ... | ... |

2-4-1-4. Unicast, multicast et broadcast▲

Dans la plupart des technologies de LAN, toutes les stations peuvent Êcouter toutes les trames qui leur parviennent. Beaucoup d'entre elles ne leur sont pas destinÊes, et s'il fallait que le système d'exploitation qui gère l'interface rÊseau s'interrompe à chaque fois pour les examiner, il ne serait pas très utilisable pour les applications de l'utilisateur, parce que tout le temps interrompu par ces ÊvÊnements rÊseau.

Pour Êviter cette situation, le logiciel embarquÊ dans l'interface rÊseau est paramÊtrÊ (par le système d'exploitation) pour filtrer les paquets non voulus, car non nÊcessaires au bon fonctionnement en rÊseau. Ce paramÊtrage peut changer d'une station à une autre.

Il est Êgalement possible de ne pas filtrer, c'est une propriÊtÊ utilisÊe par les analyseurs de trames, comme l'outil tcpdump. La carte fonctionne alors en mode dit  promiscuous , qui n'est donc pas son mode de fonctionnement standard.

Le filtrage s'appuie sur trois types d'adressages : :

unicast

- L'adresse MAC est constituĂŠe de la combinaison de 48 bits qui la rend unique. Ce mode d'adressage est typique d'ĂŠchanges entre deux stations uniquement. C'est l'essentiel du trafic sur un LAN. Le filtrage peut s'effectuer en ne retenant que les trames qui ont l'adresse MAC de la station locale et donc ĂŠcarter les autres trames de type unicast.

broadcast

- Tous les bits de l'adresse MAC sont Ă 1.

- Toutes les stations d'un rĂŠseau sont destinatrices de tels paquets, que leur filtrage doit laisser passer, avec les inconvĂŠnients citĂŠs prĂŠcĂŠdemment.

- Ce mode d'adressage ne devrait être utilisÊ par les protocoles qu'uniquement quand il n'est pas possible de faire autrement. Par exemple pour obtenir une information que seule une station inconnue sur le LAN possède. C'est le cas des protocoles ARP et RARP (cf chapitre ARP/RARP).

- UtilisĂŠ abusivement, le broadcast est une gĂŞne.

multicast

- Il existe un prÊfixe particulier 01:00:5E, non dÊdiÊ à un constructeur, car dit de  multicast , que nous examinerons dans le cas d'IP.

- Ce mode d'adressage est rÊservÊ le plus gÊnÊralement à la dÊcouverte passive (par l'Êcoute de messages d'avertissement) ou à la recherche (par l'Êmission de messages de sollicitation) de voisins de LAN ayant des propriÊtÊs particulières.

- Le filtrage des sollicitations et leurs rĂŠponses peuvent ĂŞtre configurĂŠs Ă la carte sur chaque station, en fonction des impĂŠratifs et besoins de fonctionnement.

- Ce mode de fonctionnement est assez ĂŠconome des ressources du rĂŠseau, puisqu'une seule station ĂŠmet une information qui est traitĂŠe par toutes celles qui sont intĂŠressĂŠes, et elles seules.

Toutes les adresses qui ne sont ni du type broadcast ni du type multicast sont du type unicast.

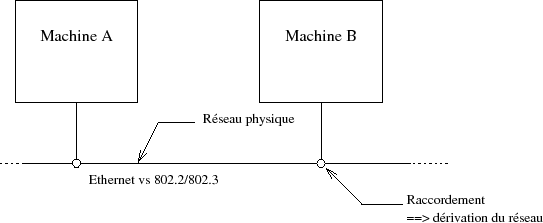

2-4-2. DiffĂŠrences Ethernet - 802.2/802.3▲

- On remarque que le champ  taille  de la trame 802.3 est à la place du champ  type  de la trame Ethernet. La diffÊrenciation s'effectue à partir de la valeur de ces deux octets. On remarque Êgalement que le comitÊ 802 a choisi de subdiviser la couche 2 ISO en deux sous-couches : MAC et LLC.

- Tous les numĂŠros de protocole sont supĂŠrieurs Ă 1500(13) qui est la longueur maximale des donnĂŠes encapsulĂŠes. Donc une valeur infĂŠrieure ou ĂŠgale Ă ce seuil indique une trame 802.3.

MAC =  Medium Access Control 

- Cette couche est concernÊe par la gestion de l'adresse physique de la technologie de LAN employÊe (comme  token-ring  par exemple)

LLC =  Logical Link Control 

- DĂŠfinit ce qui est nĂŠcessaire aux multiples couches supĂŠrieures possibles pour utiliser et partager les ressources du lan en mĂŞme temps.

- Le comitÊ 802.2 a Êgalement prÊvu plusieurs options, dont deux principalement utilisÊes :

- LLC type 1 : Les trames sont dÊlivrÊes en mode datagramme c'est-à -dire selon le principe du  best effort  (on fait au mieux sans garantie de rÊsultat),

- LLC type 2 : Les trames sont dÊlivrÊes avec une garantie de bon acheminement. L'usage du LLC de type 2 entraÎne l'ajout de champs dans l'entête pour numÊroter les paquets, ajouter des acquittements, des synchronisations, etc. C'est le protocole HDLC comme  High-level Data Link Control .

- Un travail qui est normalement dĂŠvolu Ă la couche de transport et qui donc parasite beaucoup la lisibilitĂŠ de l'ensemble.

2-5. Interconnexion - Technologie ĂŠlĂŠmentaire▲

L'interconnexion ne se limite pas au niveau Ethernet.

Quelques notions de technologie de base et donc très succinctes sont nÊcessaires pour bien comprendre la suite de ce cours.

2-5-1. Raccordement▲

Figure I.06 l'hôte est raccordÊ à l'aide d'une prise de type  vampire  et d'un  transceiver .

Dans cette technologie de raccordement, le support est un gros câble jaune, dit encore  Thick Ethernet  ou Ethernet standard, ou encore 10Base5 (10 comme 10 Mbits/s, Base comme  Baseband , 5 comme 500 mètres).

2-5-1-1. 10Base5▲

Quelques particularitĂŠs du 10Base5Â :

- longueur maxi est 500 mètres, pour un maximum de 100 stations ;

- c'est une  vieille  technologie très bien normalisÊe, mais dÊpassÊe ;

- pas de perturbation quand on ajoute une station : la pose d'une nouvelle prise n'interrompt pas la continuitÊ du rÊseau ;

- coÝt non nÊgligeable ;

- dÊplacement d'une station non aisÊ, en plus on perd la prise vampire, elle reste sur le câble.

Pour les câblages rapides, on prÊfère le 10Base2 ou  Thin Ethernet  ou encore Ethernet fin (2 comme 200 mètres).

2-5-1-2. 10Base2▲

Quelques particularitĂŠs du 10Base2Â :

- longueur maxi de 185 mètres avec un maximum de 30 stations ;

- la topologie impose de mettre les stations en sÊrie avec un minimum de 0,5 mètre entre chaque ;

- le raccord se fait avec un  transceiver  en T (BNC bien connu des Êlectroniciens) ;

- il faut un bouchon de 50 ohms Ă chaque extrĂŠmitĂŠ du rĂŠseau (2)Â ;

- technique très bon marchÊ, souple, les cartes intègrent le transducteur ;

- il faut rompre la continuitÊ du rÊseau pour ajouter une nouvelle station, ce qui l'empêche de fonctionner durant l'opÊration. C'est un inconvÊnient de taille sur un rÊseau très utilisÊ ;

- cette technique est en outre assez sensible aux perturbations ĂŠlectromagnĂŠtiques.

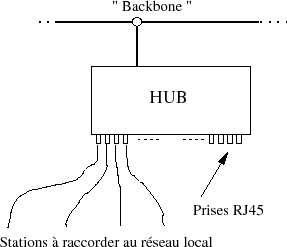

Les dÊsavantages du 10Base2 imposent gÊnÊralement l'usage du 10BaseT dans toute structure dÊpassant quelques machines (5 à 10). Le 10BaseT règle dÊfinitivement le problème de l'ajout ou du retrait d'une machine sur le LAN (T comme  Twisted Pair  ou paires torsadÊes).

Cette technique impose l'usage d'une boite noire rĂŠseau nommĂŠe ÂŤÂ HUBÂ Âť(14) ou moyeu. Celle-ci simule la continuitĂŠ dans le cas du retrait d'une station.

2-5-1-3. 10BaseT▲

Quelques particularitĂŠs du 10BaseTÂ :

- une double paire torsadÊe de câbles suffit ;

- la longueur maximale entre le moyeu et la station est de 100 mètres ;

- le moyeu impose une architecture en Êtoile ;

- le raccordement au transducteur se fait à l'aide d'une prise du type RJ45, très fragile (ne pas marcher dessus !:). Le raccordement du HUB au reste du rÊseau se fait par 10Base2, en fibre optique, ou tout simplement par chaÎnage avec un autre HUB ( Daisy chain ) ;

- cette technique est d'une très grande souplesse d'utilisation elle impose nÊanmoins l'acquisition de HUB, très peu onÊreux de nos jours ;

- cette technique des paires torsadÊes est très sensible aux perturbations ÊlectromagnÊtiques.

Aujourd'hui le 100BaseT ĂŠquipe la majeure partie des ĂŠquipements professionnels, 100 comme 100 Mbits/s.

Enfin la fibre optique est utilisĂŠe de plus en plus souvent pour effectuer les liaisons point Ă point.

2-5-1-4. Fibre optique▲

Quelques particularitÊs de la fibre optique :

- la plus utilisÊe est la fibre multimode 62,5/125,0 ¾m ;

- usage d'un transducteur optique pour assurer la transformation entre le signal lumineux (un laser) et le signal Êlectrique ;

- la distance maximale entre deux points est 1,5 km ;

- la fibre est insensible aux perturbations ÊlectromagnÊtiques, elle permet en outre le câblage de site important (plusieurs km2) ;

- la fibre permet d'atteindre des vitesses de transmission supÊrieures aux 10 Mbits/100 Mbits/1000 Mbits maintenant courants sur des paires de fils en cuivre ;

- les nouvelles technologies issues des recherches les plus rĂŠcentes promettent des fibres multifrĂŠquences (1024 canaux par fibre) avec pour chaque canal une bande passante de plusieurs gigaoctets. Ces nouveaux mĂŠdias auront une bande passante de plusieurs tĂŠraoctets par secondes...

- son principal dÊsavantage est un coÝt ÊlevÊ au mètre (de l'ordre d'une dizaine de $ pour un câble d'un mètre cinquante) et la nÊcessitÊ d'avoir des transducteurs au raccordement de tous les appareils contenant de l'Êlectronique (serveur, switch, routeur). Un tel module peut coÝter de l'ordre de 500 à 1000...

2-5-1-5. Conclusion▲

Construire un rÊseau local consiste à juxtaposer des composants de base très bien maÎtrisÊs, une sorte de mÊcano, car tous les supports sont mixables.

Ne plus installer les technologies les plus anciennes 10Base5, 10Base2 ou mĂŞme 10BaseT, prĂŠfĂŠrer l'usage du 100BaseT ou du 1000BaseT qui sont devenus un standard courant du prĂŠcablage.

En effet, le câblage constitue les fondations d'un rÊseau, le faire proprement d'emblÊe Êvite une source continuelle d'ennuis pas la suite ! Les besoins en bande passante d'aujourd'hui ne prÊfigurent sans doute pas encore les besoins de demain (vidÊo haute dÊfinition sur tous les postes...), il faut donc prÊvoir très large dès la conception initiale.

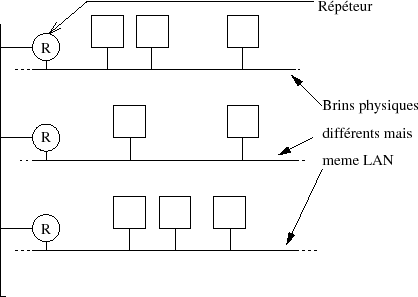

2-5-2. RĂŠpĂŠteur▲

à une technologie particulière correspondent forcÊment des limitations dues aux lois de la physique. Par exemple en technologie Ethernet la longueur maximale d'un brin ne peut pas excÊder 180 mètres. Pour pallier cette dÊficience, on utilise des rÊpÊteurs ( repeaters ).

- Agis uniquement au niveau de la couche 1 ISO, c'est un  amplificateur de ligne  avec ses avantages et aussi l'inconvÊnient de transmettre le bruit sans discernement : il n'y a aucun filtrage sur le contenu.

- Relie deux brins d'une mĂŞme technologie en un seul LAN, car les trames sont reproduites Ă l'identique.

- En 10Base5, l'usage d'un rÊpÊteur fait passer la limite des 500 mètres à 1000 mètres...

- Il n'y a aucune administration particulière, sinon de brancher la boite noire à un emplacement jugÊ pertinent.

- C'est un ĂŠlĂŠment ÂŤÂ bon marchĂŠÂ Âť.

2-5-3. Concentrateur▲

Un concentrateur (ou ÂŤÂ HUBÂ Âť, moyeu)Â :

- est aussi nommÊ Êtoile ou multirÊpÊteur ;

- les HUB n'ont pas d'adresse Ethernet, sauf certains modèles ÊvoluÊs, gÊrables à distance (TELNET, SNMP...). On parle alors de  hubs intelligents  parce qu'ils permettent d'associer des ports entre eux.

Un hub assure la continuitĂŠ du rĂŠseau sur chacune de ses prises, que l'on y branche ou pas un hĂ´te. En cela il agit uniquement au niveau de la couche 1 ISO. Il ne limite pas le nombre de collisions et n'amĂŠliore pas l'usage de la bande passante. Son seul intĂŠrĂŞt est de donc permettre le branchement ou le dĂŠbranchement des stations sans perturber le fonctionnement global du rĂŠseau.

Les hubs peuvent être chaÎnÊs entre eux ; souvent ils sont reliÊs au backbone local par une autre technologie que la paire torsadÊe (fibre optique...).

Dans le cas de  hubs intelligents  les ports sont associÊs les uns aux autres par groupes de fonctionnement.

2-5-4. Ponts▲

La technologie CSMA/CD atteint vite ses limites quand le rÊseau est encombrÊ. Une amÊlioration possible quand on ne peut pas changer de technologie (augmentation du dÊbit) est d'utiliser un ou plusieurs ponts ( bridges ) pour regrouper des machines qui ont entre elles un dialogue privilÊgiÊ.

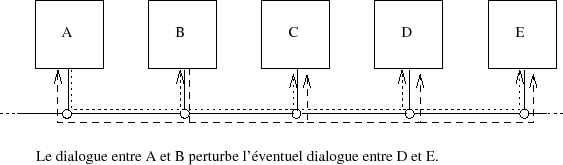

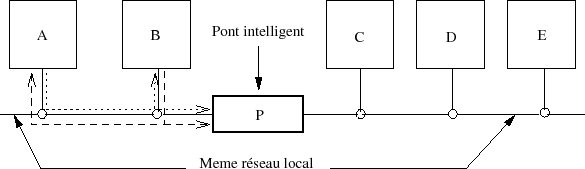

Dialogue entre deux stations, sans pont :

Dialogue entre deux stations, avec pont :

De nos jours le pont en tant que tel est de moins en moins utilisÊ par contre le principe de son fonctionnement se retrouve, entre autres, dans les commutateurs (paragraphe suivant) et dans les points d'accès sans fil ( wireless ).

On peut remarquer que les ĂŠchanges locaux Ă chaque branche du pont s'effectuent au mieux des possibilitĂŠs de la bande passante, le pont a donc multipliĂŠ par deux la capacitĂŠ globale du trafic rĂŠseau vis-Ă -vis de certains ĂŠchanges.

Un pont :

- agis au niveau de la couche 2 ISO, donc au niveau de la trame physique. Son action est plus que physique elle est aussi logique puisqu'il y a lecture et interprÊtation des octets vÊhiculÊs. Le rÊsultat de ce travail logique (apprentissage) consiste à isoler le trafic sur certains tronçons d'un LAN. à cause de ce travail, on parle gÊnÊralement de  ponts intelligents  ou de  ponts transparents , car la phase d'apprentissage est automatique !

- rÊduit le taux de collisions en rÊduisant le trafic inutile, donc amÊliore l'usage de la bande passante. Sur la figure II.11 les machines A et B peuvent dialoguer sans perturber le dialogue entre les machines D et E. Par contre dans le cas d'un dialogue entre A et E le pont ne sert à rien ;

- moins cher qu'un routeur et plus rapide (services rendus moins complets)Â ;

- relie deux segments (ou plus) en un seul LAN, les trames transmises sont reproduites à l'identique ;

- un pont contient une CPU , il est en gÊnÊral administrable à distance, car on peut agir sur la table de filtrages (ajout, contraintes de filtrages, etc.). Dans ce cas un pont a une adresse Ethernet ;

- les ponts interdisent que les rÊseaux aient des boucles, un protocole nommÊ STP ( Spanning Tree Protocol ) dÊsactive automatiquement le ou les ponts qui occasionne(nt) un bouclage des trames ;

- il existe des ponts entre Ethernet et Token-ring, on parle alors de  ponts à translations  ;

- attention, un pont ne s'occupe que des adresses de type unicast, il ne filtre pas les types broadcast et multicast ;

- on peut remarquer que dans le cas de figure oÚ le trafic est strictement contenu d'un côtÊ et de l'autre du pont, alors la bande passante globale du LAN est multipliÊe par deux. Bien sÝr cette remarque n'est plus valable dès lors qu'une trame franchit le pont.

2-5-5. Commutateurs▲

Aligner des stations sur un même rÊseau local constitue une première Êtape simple et de faible coÝt pour un rÊseau local d'entreprise. Le revers d'une telle architecture est que le nombre de collisions croÎt très vite avec le trafic, d'oÚ une baisse très sensible de la rapiditÊ des Êchanges due à ce gaspillage de la bande passante.

L'usage de ponts peut constituer une première solution, mais elle n'est pas totalement satisfaisante dans tous les cas de figure, comme nous avons pu le remarquer au paragraphe prÊcÊdent.

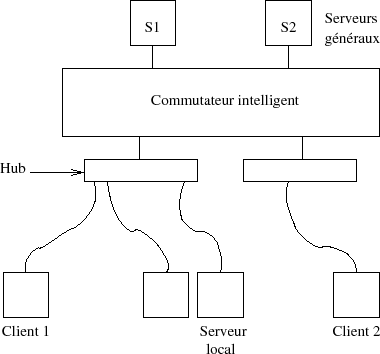

Depuis plus d'une dizaine d'annÊes est apparue une technologie nommÊe  Intelligent Switching Hub  (ISH) - commutateur intelligent - qui utilise le concept de commutation parallèle et qui a rÊvolutionnÊ l'organisation des rÊseaux locaux.

D'aspect extĂŠrieur ces ĂŠquipements se prĂŠsentent comme un hub, mais ont en interne une CPU suffisamment puissante et un bus interne de donnĂŠes suffisamment rapide pour mettre en Ĺuvre une logique de commutation raffinĂŠe.

Lorsqu'une trame se prÊsente sur l'un des ports du commutateur elle est (ou n'est pas) reroutÊe vers un autre port en fonction de l'adresse physique du destinataire. Il existe plusieurs diffÊrences entre un pont et un commutateur :

- Un commutateur peut mettre simultanÊment plusieurs ports en relation, sans que le dÊbit de chacun en souffre. Par exemple un commutateur de 8 ports en 100BaseT peut supporter quatre connexions port source/port destination simultanÊes à 100 Mbit/s chacune, ce qui donne un dÊbit global de 400 Mbit/s qui doit pouvoir être supportÊ par le bus interne ou  fond de panier .

D'un point de vue plus thĂŠorique, un commutateur Ă N ports Ă 100 Mbit/s chacun a un dĂŠbit maximum de N x 100/2 = 50 x N Mbit/s.

- Si une trame est Ă destination d'un port dĂŠjĂ occupĂŠ, le commutateur la mĂŠmorise pour la dĂŠlivrer sitĂ´t le port disponible.

- Un commutateur fonctionne comme un pont pour ĂŠtablir sa carte des adresses, mais il peut aussi travailler Ă partir d'une table prĂŠconfigurĂŠe.

- Un commutateur peut fonctionner par port (une seule station Ethernet par port) ou par segment (plusieurs stations Ethernet par port).

Avec un commutateur, il est aisÊ d'organiser un rÊseau en fonction de la portÊe des serveurs des postes clients associÊs. La figure II.12 illustre ce principe :

Le trafic rÊseau entre le  client 1  et le serveur  S2  ne perturbe pas le trafic entre le  client 2  et le serveur  S1 . De même le trafic entre le  client 1  et le  serveur local  n'est pas vu du  client 2 .

Les commutateurs ĂŠtiquettent les trames avec un identificateur du VLAN auquel elles appartiennent. Cette ĂŠtiquette se rĂŠsume par deux octets ajoutĂŠs dans la trame, selon les recommandations du comitĂŠ 802 (norme 802.1Q).

2-5-6. Passerelles - Routeurs▲

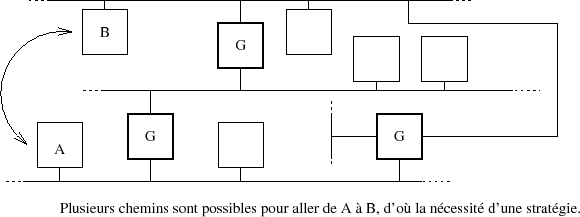

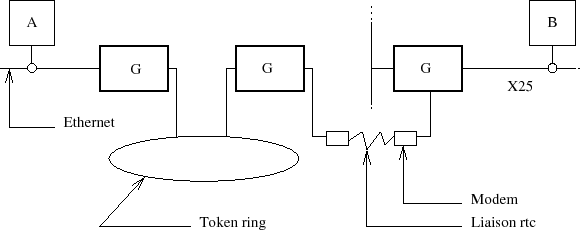

Pour raccorder deux LAN non forcÊment contigus il faut faire appel à ce que l'on dÊsigne  une passerelle  ( gateway ). Son rôle est de prendre une dÊcision sur la route à suivre et de convertir le format des donnÊes pour être compatible avec le rÊseau à atteindre (en fonction de la route).

Souvent, et c'est le cas avec TCP/IP, la fonction de conversion n'est pas utilisÊe, la fonction de routage donne alors son nom à l'appareil en question (Êponyme), qui devient un  routeur  ( router ).

Le problème du routage entre A et B :

La fonction passerelle consiste aussi en traduction de protocoles :

Un routeur :

- agis au niveau de la couche 3. Il prend des dÊcisions de destination ;

- possède au moins deux interfaces rÊseau (pas forcÊment identiques) ;

- contient une CPU et un programme très ÊvoluÊ, il est administrable à distance ;

- remplis ĂŠgalement les fonctions d'un pont (B-routeur), mais les brins ainsi reliĂŠs ne forment en gĂŠnĂŠral plus un LAN, car les adresses physiques contenues dans les trames ne servent plus Ă identifier le destinataire. Il faut une autre adresse qui dĂŠpend de la pile au-dessus (exemple adresse IP). Il existe cependant des possibilitĂŠs de simuler un mĂŞme LAN bien que les trame traversent un routeur (cf chapitre ARP).

2-6. Bibliographie▲

Pour en savoir plus :

- RFC 0894 : S C. Hornig,  Standard for the transmission of IP datagrams over Ethernet networks , 04/01/1984. (Pages=3) (Format=.txt)

- RFC 1042 : S J. Postel, J. Reynolds,  Standard for the transmission of IP datagrams over IEEE 802 networks , 02/01/1988. (Pages=15) (Format=.txt) (Obsoletes RFC0948)

- Radia Perlman --  Interconnections - Bridges and Routeurs  -- Addison-Wesley

- Radia Perlman --  Interconnections Second Edition  - Bridges, Routeurs, Switches, and Internetworking Protocols -- Addison-Wesley